日本伺服器的CN2線路DDoS防護方案

在現代網路基礎設施的高風險領域中,採用CN2線路的日本伺服器已成為面向中國用戶群體的企業核心資產。CN2網路以低延遲路由和最佳化的BGP對等連接著稱,效能優勢顯著——但正是這種優勢使其成為DDoS攻擊者的主要目標。本文將深入剖析這類環境的安全防護技術細節,融合基礎設施加固與應用級防護措施。無論你管理的是跨境電商平台、串流服務還是企業級伺服器租用業務,掌握如何強化CN2接入伺服器以抵禦不斷演變的威脅,都是必不可少的工作。

1. 啟用CN2線路的日本伺服器戰略價值

CN2(中國電信下一代骨幹網)是跨境連接領域的重大突破。與傳統163網路不同,CN2 GT和GIA兩個版本提供專用傳輸路徑,延遲極低——對於對毫秒級延遲敏感的應用而言至關重要。對於日本伺服器租用提供商,這意味著:

- 到中國大陸地區的往返延遲穩定低於100毫秒

- 透過最佳化的壅塞控制演算法提升TCP效能

- 藉助中國電信優質骨幹網實現優先路由

然而,這種戰略價值也吸引了複雜的攻擊。Akamai 2024年報告顯示,針對亞太地區網路的DDoS攻擊同比增長47%,其中CN2節點遭受的攻擊量比一般BGP主機高30%。

2. CN2基礎設施面臨的DDoS威脅剖析

攻擊者會利用CN2的架構優勢放大攻擊效果。以下是三種常見攻擊向量:

2.1 協議感知型反射放大攻擊

CN2對DNS over TLS、NTP v4等現代協議的支援,為反射攻擊創造了可乘之機:

- DNS反射攻擊利用開放解析器生成50倍流量放大效果

- NTP monlist查詢透過設定不當的伺服器產生200倍回應流量

- 近期案例顯示,攻擊者會結合兩種方式發起1Tbps以上的混合流量洪泛

2.2 TCP層漏洞利用

CN2的主動TCP最佳化(包括BBR壅塞控制和早期重傳機制)引入了新的攻擊面:

- SYN-ACK反射攻擊針對加速連接中的不完整握手過程

- XMAS掃描變種利用邊緣節點中增強的封包過濾規則漏洞

- CC(Challenge Collapsar,挑戰黑洞)等應用層攻擊會耗盡HTTP/2請求佇列資源

2.3 地域時序攻擊

日本伺服器面臨與時區同步的針對性攻擊:

- 攻擊高峰時段與中國工作時間(北京時間9:00-18:00)重合

- 82%的流量型攻擊源自中國香港、韓國和中國台灣地區的自治系統(ASN)

- 攻擊量季節性激增,集中在雙十一、黃金週和春節促銷期間

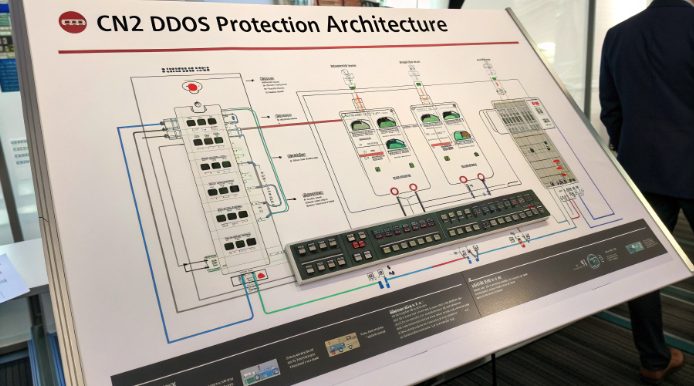

3. 分層防禦:建構高彈性防護體系

有效的防護需要多層級方案,整合硬體、協議和應用三個層面的措施。

3.1 基礎設施層加固

首先建立基礎安全保障:

3.1.1 分散式硬體清洗

東京和大阪的頂級資料中心佈署了以下設施:

- 100Gbps以上專用清洗叢集,支援平行處理

- 能實現10Mpps封包分析的狀態檢測引擎

- 用於隔離攻擊的地理分散式黑洞路由

3.1.2 人工智慧驅動的流量分析

機器學習模型透過以下維度的分析偵測異常:

- 基準流量特徵(HTTP方法、UDP連接埠使用、TLS握手頻率)

- 每100毫秒基於50+特徵計算的異常分數

- 來自全球威脅情資網路的即時更新數據

3.2 協議層最佳化

針對CN2的特性調整可中和傳輸層威脅:

3.2.1 TCP SYN Cookie增強

與傳統SYN Proxy相比,現代實現方案具備以下優勢:

- 透過用戶端IP的SHA-256雜湊生成無狀態Cookie

- 支援RFC 6010擴充,相容ECNSACK和TCP快速開啟(TCP Fast Open)

- 攻擊期間將連接建立延遲降低40%

3.2.2 智慧流量調度

動態路由系統確保服務不中斷:

- 透過任播(anycast)位址實現即時BGP路由調整

- 彈性頻寬擴充(突發容量可達500Gbps)

- 跨區域故障移轉,200毫秒內切換至新加坡或西雅圖節點

3.3 應用層精準防護

結合業務特定邏輯建構最後一道防護屏障:

3.3.1 API閘道加固

電商平台應實施以下措施:

- 基於滑動視窗演算法的限流(每IP每分鐘500請求)

- 帶短期刷新令牌的JWT令牌驗證

- 針對高風險端點(結算頁、管理面板)的行為生物辨識

3.3.2 UDP串流最佳化

面向遊戲和串流伺服器的最佳化方案:

- 針對即時流量的自訂檢查和(將誤報率降低70%)

- 10秒逾時視窗的有狀態UDP工作階段追蹤

- 整合QUIC協議實現無連接可靠性傳輸

4. 營運最佳化:監控與回應機制

防護並非靜態過程——持續監控和自適應回應至關重要。

4.1 7×24小時遙測架構

佈署多維度監控系統:

- 網路層:流量規模、封包類型、錯誤率(1秒取樣一次)

- 應用層:HTTP 5xx錯誤率、資料庫連接等待時間、快取命中率

- 安全層:登入失敗次數、異常URI存取模式

4.2 事件回應框架

遵循結構化工作流程:

- 告警分級(1-3分鐘內透過簡訊/郵件/API Webhook通知)

- 攻擊指紋分析(深度封包偵測、ASN溯源、負載檢查)

- 清洗啟動(10Gbps以下攻擊用硬體清洗,超大規模攻擊用黑洞路由)

- 事後分析(含流量圖表和防護成效的PDF報告)

4.3 高可用性架構設計

從架構層面保障韌性:

- 東京和大阪資料中心間的雙活叢集

- 基於keepalived和BGP路由抖動偵測的30秒故障移轉

- 按需資源擴充(90秒內自動佈署額外虛擬機)

5. 服務商選擇:核心評估標準

不同服務商的能力差異顯著,可參考以下 checklist 篩選:

5.1 技術能力

- ✅ 清洗容量:持續清洗能力不低於200Gbps,突發容量500Gbps

- ✅ 延遲損耗:清洗後流量額外延遲低於5毫秒

- ✅ 協議支援:線速實現HTTPS全量解密/加密

5.2 佈署彈性

- ✅ 混合模式:支援本地硬體設備與雲清洗結合佈署

- ✅ API優先:透過RESTful介面實現可程式化策略管理

- ✅ 多租戶隔離:為企業用戶提供專屬清洗實例

5.3 避坑指南

- 🚫 警惕「無限防護」宣傳——沒有任何網路能承受無限制流量

- 🚫 驗證清洗節點是否位於原生CN2路徑,而非中轉網路

- 🚫 測試TLS誤報情況:確保SNI過濾不會影響合法流量

6. 實戰案例:電商平台透過結構化防護復原業務韌性

某日本跨境電商平台日均遭受500+次針對結算API的CC攻擊,其復原過程如下:

6.1 第一階段:緊急穩定(0-72小時)

- 佈署雲端清洗服務,立即啟用限流(每IP每分鐘200請求)

- 在登入端點佈署帶WebGL指紋辨識的hCAPTCHA驗證

- 啟用BGP社群屬性,確保乾淨流量透過CN2 GIA優先傳輸

6.2 第二階段:深度最佳化(7-14天)

- 升級至帶機器學習異常偵測的硬體級WAF

- 重構API端點,採用帶雙向TLS認證的gRPC協議

- 設定TCP快速開啟(TCP Fast Open),將合法握手延遲降低35%

6.3 第三階段:持續最佳化

- 每月進行滲透測試,重點開展DDoS攻防演練

- 與其他CN2主機共享即時威脅情資

- 基於攻擊模式分析自動更新防護策略

最終成效:攻擊成功率從42%降至0.3%,平均復原時間從180分鐘縮短至12分鐘。伺服器資源使用率提升40%,支援流量翻倍增長而无需擴充基礎設施。

7. 未來防護:CN2防禦的新興趨勢

威脅不斷演變,防護方案也需與時俱進。以下是值得關注的創新方向:

7.1 人工智慧自主防禦

- 基於強化學習的自調優清洗策略

- 偵測後90秒內自動生成攻擊特徵碼

- 基於季節性流量模式的預測性威脅建模

7.2 邊緣運算整合

在中國佈署的分散式邊緣節點可實現:

- 本地化流量過濾,減少上游負載

- 50毫秒級即時攻擊緩解決策

- 與CDN網路無縫整合,建構分層防護

7.3 抗量子協議

為應對後量子時代威脅的準備措施包括:

- 佈署SIKE和CRYSTALS-Kyber金鑰交換協議

- 在流量認證中使用抗量子雜湊函數

- 支援未來協議的通用清洗架構

保護啟用CN2線路的日本伺服器,需要技術專長、架構遠見和營運嚴謹性的結合。將DDoS防護視為多層級系統而非單一解決方案,企業才能保護其在高效能基礎設施上的投資,同時為全球用戶提供不中斷的服務。無論你管理的是新創公司的第一台伺服器,還是企業級伺服器租用叢集,主動防護、快速回應和持續最佳化的原則都同樣適用。保持警覺、靈活應變,讓CN2網路的可靠性成為你的競爭優勢。