如何偵測並移除日本伺服器上的惡意程序

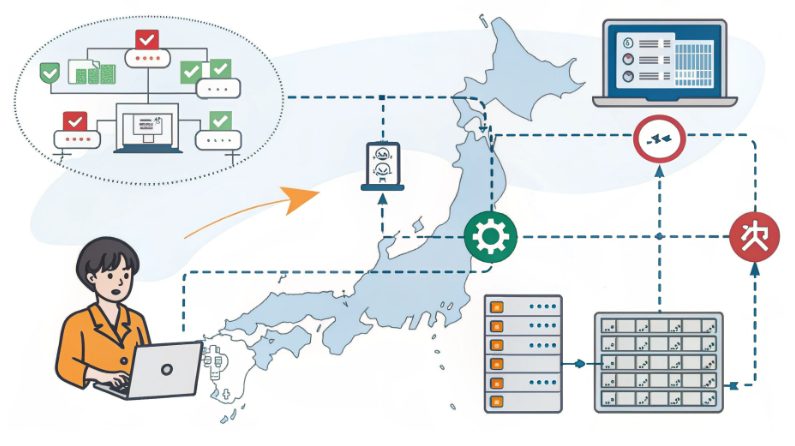

對於管理日本伺服器租用和伺服器代管基礎設施的IT團隊而言,未知惡意程序會對業務運行穩定性和合規性造成嚴重威脅。這些隱藏威脅不僅會耗盡伺服器資源、觸發未授權的資料傳輸,甚至可能違反當地的資料保護法規。掌握偵測、驗證和移除惡意程序的工作流程,是維護日本伺服器安全、提升惡意程序偵測與惡意程序移除能力的核心技能。

日本伺服器上的惡意程序是什麼?

惡意程序指透過弱點、釣魚攻擊或遭盜帳號侵入伺服器的未授權執行程式。常見類型包括挖礦指令碼、後門木馬和資料竊取代理,這類程式尤其針對日本伺服器——因其跨境業務連接特性和多元化的使用者權限設定,成為攻擊者的重點目標。

日本伺服器面臨的獨特安全風險使其更容易成為攻擊目標:

- 頻繁的跨境網路存取為境外威脅攻擊者創造了更多入侵入口

- 部分伺服器代管機型預設權限設定寬鬆,降低了初始防禦門檻

- 不合規的程序行為可能導致違反當地資料隱私相關法令

惡意程序的典型特徵包括CPU/記憶體使用率異常偏高、與可疑IP存在不明網路連接、程序檔案路徑無法識別等。

第一步:偵測日本伺服器上的未知惡意程序

在執行任何移除操作前,全面的偵測工作至關重要,可避免誤判合法的系統程序。準備工作是確保操作安全的前提:

- 使用SSH金鑰認證方式登入伺服器,而非密碼登入

- 備份核心業務資料和設定檔案,防止意外遺失

- 確認伺服器作業系統版本,以選擇相容的偵測指令

基於Linux系統的日本伺服器偵測方法

- 使用即時監控指令追蹤資源消耗:執行

top或htop,排查名稱未知、資源使用率持續偏高、擁有root權限但檔案路徑非系統目錄的程序 - 列出程序詳細資訊:執行

ps -aux,分析每個程序的PID規律性、指令路徑合法性及所屬使用者 - 追蹤網路連接:使用

netstat -tulnp或ss -tulnp,識別與不可信IP位址或未授權開啟連接埠關聯的程序

基於Windows系統的日本伺服器偵測方法

- 開啟工作管理員,切換至「詳細資訊」標籤頁,篩選無已驗證發行者的程序

- 在命令提示字元中執行

tasklist /svc,將程序對應至相應的系統服務 - 使用進階程序分析工具,檢查程序的數位簽章及父子程序關係

可透過計算檔案雜湊值並在安全分析平台比對,結合伺服器記錄檔稽核追蹤程序啟動來源和時間戳記,以此驗證可疑程序的惡意屬性。

第二步:安全移除日本伺服器上的惡意程序

移除操作需遵循「先隔離、後移除」的原則,防止惡意程序自毀或擴散惡意程式。切勿直接終止核心系統程序,否則可能導致伺服器當機。

基於Linux系統的日本伺服器移除步驟

- 隔離可疑程序:執行

kill -STOP [PID]暫停程序活動,或透過cgroup限制其資源存取權限 - 定位並刪除惡意檔案:執行

find / -name [process-name]找到所有關聯檔案,確認後執行刪除操作 - 清理自啟動項:檢查

/etc/rc.local、crontab排程工作及/etc/init.d目錄,移除惡意服務指令碼

基於Windows系統的日本伺服器移除步驟

- 在工作管理員中終止惡意程序,勾選「結束程序樹」選項

- 透過

sc delete [service-name]指令刪除關聯的惡意服務 - 導覽至對應的Run鍵路徑,清理登錄檔中的自啟動項

移除完成後,重新啟動伺服器並再次執行偵測指令,確認無殘留惡意程序。使用開源防毒工具掃描整個檔案系統,排查隱藏的惡意程式。

第三步:強化日本伺服器,防範惡意程序再次入侵

僅移除現有威脅遠遠不夠,需透過長期的安全強化為伺服器租用和伺服器代管基礎設施建構堅固的防禦體系:

- 遵循最小權限原則,撤銷一般使用者不必要的sudo權限

- 開啟系統修補程式自動更新,及時修復已知弱點

- 部署入侵偵測系統(IDS),監控異常的程序建立和網路活動

- 設定每日程序監控任務,對異常資源使用率狀況觸發郵件警示

- 透過防火牆設定,僅允許可信IP段存取伺服器

常見問題解答(FAQ)

問:CPU使用率高就一定是惡意程序導致的嗎?

答:不一定。合法的業務應用在尖峰期也可能造成資源使用率偏高。需結合歷史使用資料比對,並檢查程序檔案路徑以確認屬性。

問:移除惡意程序會影響正在執行的業務服務嗎?

答:移除前做好隔離操作可將影響降至最低。務必提前備份資料,並在清理完成後測試服務功能是否正常。

維護日本伺服器的安全,需要將主動偵測、謹慎移除與持續強化相結合。透過掌握本文所述的命令列工具和安全工作流程,IT從業者能夠有效對抗惡意程序,保障業務運行,同時確保符合當地法規要求。將定期安全稽核納入日常維運流程,是實現伺服器長期穩定運行的關鍵,也能進一步強化日本伺服器租用和代管場景下的惡意程序偵測與惡意程序移除能力。