美国服务器实现IP封堵和访问控制的方式

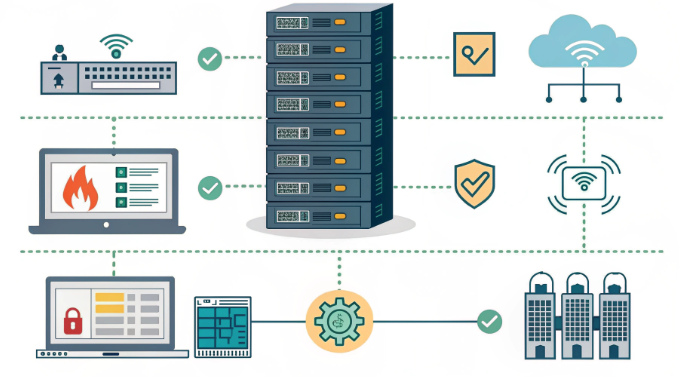

在当今的数字环境中,在美国服务器上实施强大的IP封禁和访问控制机制对于维护网络安全至关重要。随着网络威胁以前所未有的速度发展,攻击手段日益复杂,保护您的服务器基础设施比以往任何时候都更加重要。无论您是在管理服务器租用环境还是维护服务器托管服务,了解这些安全措施都可以显著增强服务器防御未经授权访问、DDoS攻击、暴力破解尝试和其他潜在威胁的能力。

1. 使用Linux Iptables实施IP封禁

Iptables仍然是Linux防火墙安全的基石,提供对网络流量的精细控制。这个强大的工具使系统管理员能够建立全面的访问控制策略。其多功能性允许复杂的规则链和状态包检查,使其成为网络安全不可或缺的工具。

- 封禁单个IP的基本语法:

iptables -A INPUT -s xxx.xxx.xxx.xxx -j DROP此命令立即阻止来自指定IP地址的所有入站流量,提供即时防护以对抗已知威胁。

- 封禁IP范围:

iptables -A INPUT -s xxx.xxx.xxx.0/24 -j DROP用于封禁与恶意活动相关的整个子网或已知存在网络攻击的地理区域。

- 在维持封禁的同时允许特定端口:

iptables -A INPUT -p tcp --dport 80 -j ACCEPT在执行安全策略的同时保持Web服务可用性的必要配置。

2. Apache服务器访问控制配置

Apache的.htaccess配置为在目录和文件级别实施访问控制提供了灵活的选项。这种方法对于需要精细访问控制的共享托管环境特别有效。现代Apache配置还可以与外部认证系统和安全模块集成以增强保护。

<Directory "/var/www/html/admin">

Order Deny,Allow

Deny from all

Allow from 192.168.1.0/24

# 额外的安全标头

Header set X-Frame-Options "SAMEORIGIN"

Header set X-XSS-Protection "1; mode=block"

Header set X-Content-Type-Options "nosniff"

</Directory>

3. Nginx访问控制实现

Nginx通过其http_access_module提供高效的IP封禁机制,提供性能和安全双重优势。其事件驱动架构使其在维护安全策略的同时特别适合处理多个连接,非常适合高流量环境。

- 基本location块配置:

location / { deny 192.168.1.1; allow 192.168.1.0/24; deny all; # 高级安全标头 add_header X-Frame-Options "SAMEORIGIN" always; add_header X-XSS-Protection "1; mode=block" always; add_header X-Content-Type-Options "nosniff" always; } - 使用GeoIP模块实现基于国家的封禁

- 具有复杂突发控制机制的速率限制配置

4. 高级TCP Wrapper实现

TCP Wrappers通过hosts.allow和hosts.deny配置提供额外的安全层,在服务级别提供系统化的访问控制。虽然某些人认为这是传统技术,但在需要基于主机的访问控制且对性能影响最小的环境中,TCP Wrappers仍然很有价值。

# hosts.allow配置示例:

sshd: 192.168.1., 10.0.0. : ALLOW

ALL: LOCAL, .trusted-domain.com

# 日志配置

vsftpd: ALL : ALLOW : spawn /usr/bin/logger -p auth.info

# hosts.deny实现:

ALL: ALL

5. 控制面板安全管理

现代托管控制面板为管理基于IP的安全措施提供直观的界面。这些综合解决方案提供强大的安全功能,同时简化管理任务。

- WHM/cPanel安全功能:

- 具有自动黑名单更新的IP封禁管理器

- 具有实时监控的CSF防火墙配置

- 具有自定义规则集的ModSecurity规则管理

- 具有自适应阈值的暴力破解保护

- Plesk安全工具:

- 具有可自定义监狱配置的Fail2Ban集成

- 具有高级规则集的Web应用防火墙

- 具有地理过滤的服务器范围IP封禁

- 具有自动续期的SSL/TLS管理

6. 自动化安全增强工具

实施自动化安全工具显著增强了服务器的防御能力,同时减少了管理开销。这些工具提供持续监控和对安全威胁的自动响应。

- Fail2Ban配置:

[sshd] enabled = true port = ssh filter = sshd logpath = /var/log/auth.log maxretry = 3 bantime = 3600 findtime = 600 - DDoS缓解设置:

- 具有自适应阈值的TCP SYN cookie保护

- 具有突发允许的连接速率限制

- 具有数据包过滤的UDP洪水保护

- 具有请求分析的第7层DDoS保护

最佳实践和建议

为了最大限度地提高IP封禁策略的有效性,请考虑以下基本实践:

- 定期安全审计实施

- 每周漏洞评估

- 每月渗透测试

- 每季度安全策略审查

- 维护更新的封禁列表

- 自动威胁情报源

- 定期封禁列表验证

- 自定义封禁列表管理

- 实施适当的日志机制

- 集中化日志管理

- 实时日志分析

- 日志保留策略

- 创建自动备份系统

- 增量备份调度

- 异地备份存储

- 备份加密协议

为了在美国服务器租用环境中实现最佳服务器安全性,组合多层IP封禁和访问控制方法提供最强大的保护。请记住定期更新安全策略并监控系统日志以发现潜在的安全事件。无论您是在管理独立服务器还是服务器托管服务,这些IP封禁方法都构成了全面安全策略的基础,该策略可以适应新出现的威胁,同时保持服务可用性。