如何检测并清除日本服务器上的恶意进程

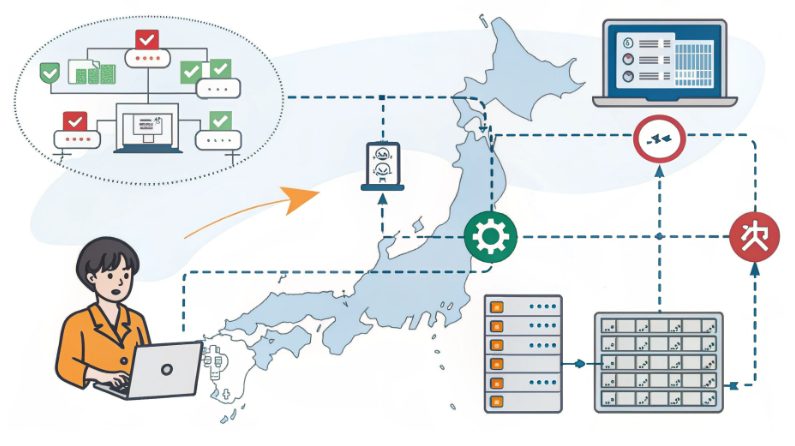

对于管理日本服务器租用和服务器托管基础设施的IT团队而言,未知恶意进程会对业务运行稳定性和合规性造成严重威胁。这些隐藏威胁不仅会耗尽服务器资源、触发未授权的数据传输,甚至可能违反当地的数据保护法规。掌握检测、验证和清除恶意进程的工作流程,是维护日本服务器安全、提升恶意进程检测与恶意进程清除能力的核心技能。

日本服务器上的恶意进程是什么?

恶意进程指通过漏洞、钓鱼攻击或被盗账号侵入服务器的未授权运行程序。常见类型包括挖矿脚本、后门木马和数据窃取代理,这类程序尤其针对日本服务器——因其跨境业务连接特性和多样化的用户权限配置,成为攻击者的重点目标。

日本服务器面临的独特安全风险使其更容易成为攻击目标:

- 频繁的跨境网络访问为境外威胁攻击者创造了更多入侵入口

- 部分服务器托管机型默认权限配置宽松,降低了初始防御门槛

- 不合规的进程行为可能导致违反当地数据隐私相关法律

恶意进程的典型特征包括CPU/内存占用率异常偏高、与可疑IP存在不明网络连接、进程文件路径无法识别等。

第一步:检测日本服务器上的未知恶意进程

在执行任何清除操作前,全面的检测工作至关重要,可避免误判合法的系统进程。准备工作是确保操作安全的前提:

- 使用SSH密钥认证方式登录服务器,而非密码登录

- 备份核心业务数据和配置文件,防止意外丢失

- 确认服务器操作系统版本,以选择兼容的检测命令

基于Linux系统的日本服务器检测方法

- 使用实时监控命令追踪资源消耗:运行

top或htop,排查名称未知、资源占用持续偏高、拥有root权限但文件路径非系统目录的进程 - 列出进程详细信息:执行

ps -aux,分析每个进程的PID规律性、命令路径合法性及所属用户 - 追踪网络连接:使用

netstat -tulnp或ss -tulnp,识别与不可信IP地址或未授权开放端口关联的进程

基于Windows系统的日本服务器检测方法

- 打开任务管理器,切换至“详细信息”标签页,筛选无已验证发布者的进程

- 在命令提示符中运行

tasklist /svc,将进程映射至对应的系统服务 - 使用高级进程分析工具,检查进程的数字签名及父子进程关系

可通过计算文件哈希值并在安全分析平台比对,结合服务器日志审计追踪进程启动来源和时间戳,以此验证可疑进程的恶意属性。

第二步:安全清除日本服务器上的恶意进程

清除操作需遵循“先隔离、后清除”的原则,防止恶意进程自毁或扩散恶意程序。切勿直接终止核心系统进程,否则可能导致服务器宕机。

基于Linux系统的日本服务器清除步骤

- 隔离可疑进程:执行

kill -STOP [PID]暂停进程活动,或通过cgroup限制其资源访问权限 - 定位并删除恶意文件:运行

find / -name [process-name]找到所有关联文件,确认后执行删除操作 - 清理自启动项:检查

/etc/rc.local、crontab定时任务及/etc/init.d目录,移除恶意服务脚本

基于Windows系统的日本服务器清除步骤

- 在任务管理器中终止恶意进程,勾选“结束进程树”选项

- 通过

sc delete [service-name]命令删除关联的恶意服务 - 导航至对应的Run键路径,清理注册表中的自启动项

清除完成后,重启服务器并重新执行检测命令,确认无残留恶意进程。使用开源杀毒工具扫描整个文件系统,排查隐藏的恶意程序。

第三步:加固日本服务器,防范恶意进程再次入侵

仅清除现有威胁远远不够,需通过长期的安全加固为服务器租用和服务器托管基础设施构建坚固的防御体系:

- 遵循最小权限原则,撤销普通用户不必要的sudo权限

- 开启系统补丁自动更新,及时修复已知漏洞

- 部署入侵检测系统(IDS),监控异常的进程创建和网络活动

- 设置每日进程监控任务,对异常资源占用情况触发邮件告警

- 通过防火墙配置,仅允许可信IP段访问服务器

常见问题解答(FAQ)

问:CPU占用率高就一定是恶意进程导致的吗?

答:不一定。合法的业务应用在高峰期也可能造成资源占用偏高。需结合历史使用数据对比,并检查进程文件路径以确认属性。

问:清除恶意进程会影响正在运行的业务服务吗?

答:清除前做好隔离操作可将影响降至最低。务必提前备份数据,并在清理完成后测试服务功能是否正常。

维护日本服务器的安全,需要将主动检测、谨慎清除与持续加固相结合。通过掌握本文所述的命令行工具和安全工作流程,IT从业者能够有效对抗恶意进程,保障业务运行,同时确保符合当地法规要求。将定期安全审计纳入日常维护流程,是实现服务器长期稳定运行的关键,也能进一步强化日本服务器租用和托管场景下的恶意进程检测与恶意进程清除能力。